Ce qui a commencé comme un gadget en bordure de route s’est transformé en quelque chose de bien plus grand. Source link

Il géant Cisco, qui fabrique du matériel de réseautage, des logiciels et des équipements de télécommunications, a récemment fait face à une violation de données majeure, la société divulgué vendredi. Un représentant de Cisco a été victime d’une attaque de phishing vocal ou de « vifilance », lorsqu’un appelant fait semblant d’être […]

C’est une question que nous entendons souvent – comment utilisons-nous la solution Progress Flowmon pour bloquer une attaque? Flowmon n’est pas un appareil en ligne qui se tient sur le chemin du trafic entrant, nous nous associons donc avec des fournisseurs tiers qui fournissent des équipements tels que des pare-feu […]

Selon un étude d’IBM, les organisations mettent en moyenne plus de 190 jours pour identifier une violation de données et 60 jours supplémentaires ou plus pour remédier au problème. Les implications financières d’un tel événement, y compris l’atténuation et la remédiation, s’élèvent à des millions et peuvent constituer un risque […]

Le navigateur Web moderne a subi une profonde transformation ces dernières années, devenant un outil indispensable à l’ère numérique d’aujourd’hui. Il facilite la communication en ligne et offre une productivité inégalée, d’autant plus que les organisations continuent de passer à des modèles de travail hybrides et d’adopter des opérations basées […]

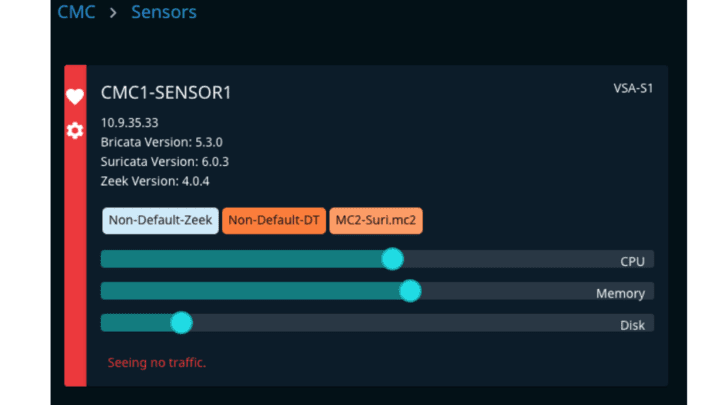

Dans les opérations liées à la détection et à la réponse réseau (NDR), il est souvent nécessaire de relire un flux de données de capture de paquets (PCAP). Les raisons peuvent être multiples, notamment la vérification du fonctionnement des détections fournies sur un trafic connu, la collecte de preuves d’une […]

Le navigateur Web moderne a subi une profonde transformation ces dernières années, devenant un outil indispensable à l’ère numérique d’aujourd’hui. Il facilite la communication en ligne et offre une productivité inégalée, d’autant plus que les organisations continuent de passer à des modèles de travail hybrides et d’adopter des opérations basées […]

Quatre personnes ont été arrêtées dans le «la plus grande opération jamais réalisée contre les botnets », a annoncé jeudi la police européenne Europol. Les Pays-Bas, l’Allemagne et la France ont mené l’opération, baptisée « Opération Endgame ». Selon la police néerlandaise, son enquête a révélé des dommages financiers s’élevant […]

La répression la plus stricte jamais menée par l’UE contre les grandes technologies vient tout juste de commencer, mais les critiques craignent qu’elle n’ait déjà pas atteint ses objectifs. Appelé Loi sur les marchés numériques (DMA), la loi historique vise à freiner le pouvoir des géants de la technologie. En […]

Cet article a été traduit de notreédition espagnole en utilisant les technologies de l'IA. Des erreurs peuvent exister en raison de ce processus. C'était d'abord Samsung et Nvidia,puis marché libreet maintenantMicrosoft . Les quatre sociétés ont été attaquées par leENFANCE $ groupe de hackers, exposant dans certains cas des données […]