Rejouer une attaque avec OpenText NDR

Dans les opérations liées à la détection et à la réponse réseau (NDR), il est souvent nécessaire de relire un flux de données de capture de paquets (PCAP). Les raisons peuvent être multiples, notamment la vérification du fonctionnement des détections fournies sur un trafic connu, la collecte de preuves d’une attaque là où aucune détection n’était disponible ou l’utilisation d’échantillons PCAP pour écrire des détections plus larges. Il n’est pas toujours pratique de disposer d’une infrastructure de capture complète « hors réseau ». Utiliser OpenText™ Plateforme de détection et de réponse réseau et un outil open source pour rejouer PCAP, nous pouvons démontrer une approche pour rejouer le trafic à l’aide d’OpenText NDR.

Plus précisément, nous explorerons comment utiliser un échantillon de PCAP et le relire sur une installation NDR existante à l’aide de la méthode TCP Replay. TCP Replay est un outil utilisé pour relire le trafic réseau à partir de fichiers PCAP du trafic précédemment enregistré. NDR est généralement déployé dans un environnement où une capture en direct est requise, comme dans les environnements sur site ou cloud où se déroulent les charges de travail de production. Les capteurs NDR connectés à leur(s) flux prennent une copie des données et l’écrivent sur le disque. NDR envoie également des métadonnées de session et des alertes au back-end pour une analyse plus approfondie. La méthode TCP Replay est particulièrement utile pour les recherches ciblées ou les analyses secondaires nécessaires, que vous mettiez à jour des détections existantes ou en créiez de nouvelles.

Commençons!

Configurer le capteur pour recevoir le trafic

Nous devrons choisir un protocole de tunnel pour retransmettre le PCAP au capteur. Dans NDR, il existe deux choix de protocoles de tunnel en plus des cartes de capture physiques pouvant être présentes : VXLAN et GRE. Pour les besoins de cet exercice, nous utiliserons VXLAN. Cependant, les étapes pour configurer un capteur NDR pour GRE sont similaires. Utilisez simplement les champs de configuration GRE et laissez les champs VXLAN vides dans les paramètres du capteur.

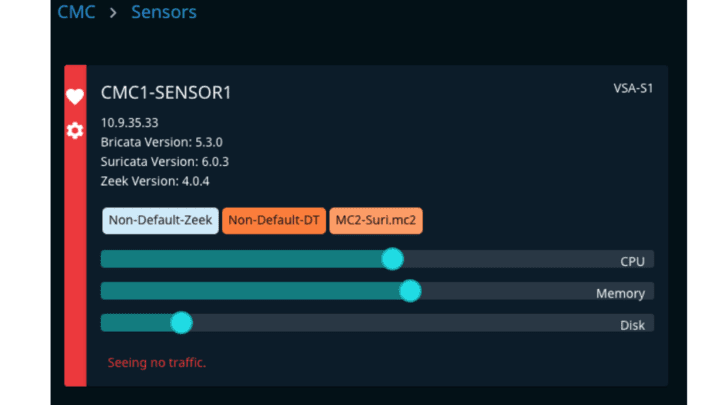

- Étape 1 – Accédez à la console de gestion centrale (CMC) NDR et connectez-vous.

- Étape 2 – Accédez à Capteurs et cliquez sur l’icône « Engrenage » correspondant au capteur enregistré que vous souhaitez utiliser pour la relecture.

- Étape 3 – Dans la zone de configuration VXLAN, renseignez l’ID VXLAN, le port de destination et la MTU. Notez ces informations pour une utilisation ultérieure dans la configuration du système TCP Replay.

- Étape 4 – Enregistrez les options configurées en cliquant sur le bouton Mettre à jour directement sous la boîte de configuration VXLAN

Système de relecture TCP

Ensuite, nous devons configurer le système TCP Replay pour « relire » le PCAP sur le capteur. Il y a 2 configurations principales à effectuer avant de tenter de lire PCAP ; le tunnel VXLAN et la session TCP Replay utilisant PCAP que vous avez déjà téléchargés sur le système de fichiers.

Étape 1:

En tant qu’utilisateur root ou en utilisant sudo, configurez un tunnel VXLAN vers l’interface IP de votre capteur avec les jeux de commandes ci-dessous. (veuillez noter : des variables ont été utilisées dans ces commandes, veuillez remplacer $vxlan_id, $sensor_ip et $dstport par les informations notées dans la configuration du capteur ci-dessus. Remplacez $source_int par les informations de l’interface Ethernet de votre système Linux utilisé pour TCP Replay.

- « lien ip ajouter tun0 type vxlan id $vxlan_id dstport 4789 distant $sensor_ip dev $source_int »

- « Lien IP configuré Tun0 »

Aucune sortie n’est attendue de chaque commande sauf si une erreur s’est produite. Vous pouvez vérifier l’état du tunnel en exécutant la commande « ip link ».

Étape 2:

Vérifiez que le tunnel VXLAN a été établi en utilisant : « ip link » et recherchez « tun0 » avec un statut « up ».

Étape 3:

Dans cet exemple, nous allons lire nos fichiers PCAP à 100 Mbit en boucle infinie sur l’interface tun0. Alternativement, vous pouvez exécuter la relecture en continu et effectuer un CTRL+C une fois terminé.

En tant que root ou en utilisant sudo :

- « tcpreplay -i tun0 pcap.file » – Cela lira le fichier une fois sur le tunnel VXLAN.

- « tcpreplay -i tun0 -l 0 pcap.file » – Cela lira le fichier en boucle continue sur le tunnel VXLAN.

- « tcpreplay -i tun0 -l 0 –mbps 100 pcap.file » – Cela lira le fichier en boucle continue à 100 Mbits sur le tunnel VXLAN.

Étape 4:

Revenez à l’interface de la CMC et vous devriez voir les données attendues dans la zone Flux de données d’alertes et de métadonnées. Assurez-vous qu’une stratégie de réglage des données de base et la génération de métadonnées sont activées. Assurez-vous également que vous disposez de toutes les signatures Suricata que vous souhaitez tester.

Ce qui précède a montré comment utiliser Rapport de non-remise OpenText pour rejouer et ingérer PCAP. Ceci est extrêmement utile pour les environnements de laboratoire, pour écrire des détections personnalisées et étudier le trafic généré à partir de 3rd plates-formes de parti. Dans un prochain blog, nous explorerons un appareil de capteur de backtesting qui simplifie grandement ce processus !

Les services de cybersécurité OpenText sont disponibles pour conseiller, guider et assister dans la détection et la réponse du réseau, en ajustant et en optimisant les capacités de détection et les activités de chasse aux menaces. Contactez notre équipe dès aujourd’hui pour obtenir de l’aide avec votre solution NDR.

Source link